ФАРМИНГ

Фарминг - это процедура скрытного перенаправления жертвы на ложный IP-адрес. Для этого может использоваться навигационная структура (файл hosts, система доменных имен (DNS)). Это скрытый вариант фишинга.

Злоумышленник распространяет на компьютеры пользователей специальные вредоносные программы, которые после запуска на компьютере перенаправляют обращения к заданным сайтам на поддельные сайты. Таким образом, обеспечивается высокая скрытность атаки, а участие пользователя сведено к минимуму - достаточно дождаться, когда пользователь решит посетить интересующие злоумышленника сайты.

Фарминг-атаки осуществляются вредоносными программами преимущественно семейств VKHost, QHost и DNSChanger. Их основная цель: социальные сети, системы онлайн-банкинга и всевозможные веб-службы. Пример программ фарминговых атак :

TROJAN.WIN32.VKHOST.DFA

Троянская программа, выполняющая деструктивные действия на компьютере пользователя.

Технические детали

Троянская программа, выполняющая деструктивные действия на компьютере пользователя. Программа является приложением Windows (PE EXE-файл). Имеет размер 519680 байт. Написана на Delphi.

Подробнее: https://www.securitylab.ru/virus/420785.php

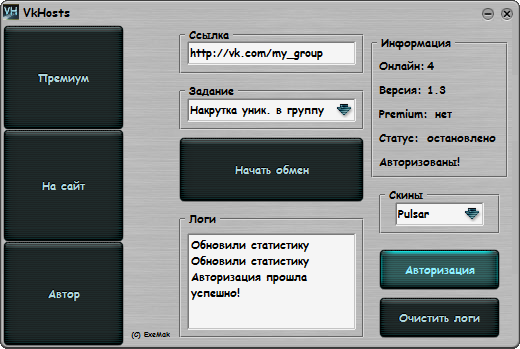

VKHosts 1.3

Программа, которая накручивает количество просмотров и уникальных посетителей в группы. Также эта вредоностная программа позволяет накручивать счётчики и на других сайтах.

СПОСОБЫ ОБНАРУЖЕНИЯ ФАРМИНГОВЫХ АТАК

Шаг 1.Проверьте содержимое файла HOSTS

По умолчанию, файл HOSTS лежит в каталоге %SYSTEM%\drivers\etc. Так выглядит файл HOSTS, модифицированный вредоносной программой Trojan.Win32.QHost.mcc для перенаправления пользователя на фишинговые сайты социальных сетей «В Контакте», «Одноклассники», почтовых сервисов «Яндекс.Почта», «Рамблер.Почта».Для восстановления работоспособности в файле HOSTS следует удалить все строчки, оставив только 127.0.0.1 localhost. Не забудьте сменить пароли ко всем веб-сервисам, которыми вы пользуетесь и фишинговые сайты которых были указаны в измененном файле HOSTS.

Шаг 2. Проверьте местоположение файла HOSTS

Изменение файла HOSTS широко используется вредоносными программами, однако такую модификацию легко обнаружить. В поисках путей повышения скрытности своих действий злоумышленники придумали изменять местоположение файла HOSTS. Путь к файлу HOSTS может быть изменен путем определения нового значения в ключе системного реестра DataBasePath ветки HKLM\System\ControlSet001\Services\tcpip\parameters (лучше посмотреть все ветки, начиная с CurrentControlSet и до ControlSet001/N). Так Trojan.BAT.Delude.e создает собственный файл HOSTS в каталоге %Windir%\Help и устанавливает путь к нему в системном реестре, а Trojan-Downloader.Win32.Esepor.z устанавливает путь %Windir%\NSDB к файлу HOSTS.Если в данном ключе прописан путь, отличный от %SYSTEM%\drivers\etc, то проверьте файл HOSTS по указанному там пути, чтобы узнать, к каким сайтам имеет смысл менять пароли. Затем поменяйте путь на стандартный, а зловредный файл HOSTS удалите.

Шаг 3. Проверьте настройки DNS-серверов

Еще один метод фарминга заключается в указании DNS-серверов злоумышленника. Например, вредоносная программа Trojan.Win32.DNSChanger.pwf заменяет указанные в операционной системе DNS-сервера на DNS-сервера злоумышленников путем изменений в системном реестре.Для обнаружения такого типа фарминг-атаки выполните команду IPconfig /all, которая выведет вам все настройки сетевых интерфейсов.

Если обнаружите, что DNS-сервера подменены, то восстановить корректные значения можно в настройках свойств TCP/IP.